이번 강의는 ACL인 Standard ACL에서 이름을 부여한 Standard Named ACL을 알아보겠습니다.

네트워크는 Standard ACL과 같이 위처럼 구성하겠습니다.

1. Number ACL

숫자 기반의 ACL과 이름을 사용한 Named ACL의 동작의 차이는 없습니다. 즉, 두 ACL 모두 같은 동작을 수행한다는 뜻입니다. 하지만 두 ACL을 나눈 것은 단순히 이름을 구분하기 위해서가 아닙니다. 바로 숫자 기반의 ACL이 가진 치명적인 단점이 있기 때문입니다.

2022.12.15 - [네트워크/라우터] - 라우터) 11. ACL(Access Control List) - Standard ACL

라우터) 11. ACL(Access Control List) - Standard ACL

이번 강의는 라우터에서 패킷을 필터링하는 기술인 ACL에서 가장 기본인 Standard ACL에 대해서 알아보겠습니다. 네트워크는 위와 같이 구성하겠습니다. 1. Standard ACL Standard ACL은 ACL의 가장 기초적인

marisara.tistory.com

이전 글에서 사용했던 ACL을 그대로 가져와 보겠습니다.

Router(config)#access-list 10 deny host 1.1.1.1

Router(config)#access-list 10 deny 1.1.1.0 0.0.0.255

Router(config)#access-list 10 deny 1.1.0.0 0.0.255.255

Router(config)#access-list 10 deny 1.0.0.0 0.255.255.255

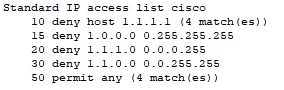

잘 들어갔는지 확인하기 위해 show access-lists 명령으로 자신의 Access List를 확인해보겠습니다.

문제없이 잘 들어갔습니다. 그런데 여기서 1.0.0.0/8 대역을 다시 허용하고 싶다면 어떻게 해야 할까요? 다른 Cisco의 명령어처럼 앞에 no를 붙여보겠습니다.

Router(config)#no access-list 10 deny 1.0.0.0 0.255.255.255

이제 다시 한번 show access-lists를 사용해보면 아무것도 나타나지 않습니다. 1.0.0.0/8 대역을 지우려고 했지만 access-list 10이 모두 사라진 것입니다.

이렇게 번호 기반의 Access List는 자신이 가지고 있는 조건만 지울 수 없고 Access List 전체를 한 번에 지워야 합니다. 이런 비효율적인 상황을 막기 위해 Named ACL이 나온 것입니다.

2. Named ACL

[1] 설정

Named ACL을 사용하는 방법은 다음과 같습니다.

- ip access-list [standard/extended] [ACL 이름]

이번 강의에서는 Standard ACL사용할 예정이며 ACL 이름은 임의로 cisco라고 하겠습니다.

Router(config)#ip access-list standard cisco

명령을 입력하게 되면 config에서 config-std-nacl 즉, Standard Named ACL 설정모드로 변경됩니다.

이제 이전 강의에서 배운 ACL처럼 입력하면 됩니다. 이때 이미 ACL 설정모드로 들어왔으니 ip access-list 부분과 번호를 입력하는 부분은 생략해도 됩니다. 이번에도 이전 강의처럼 1.1.1.1, 1.1.1.0/24, 1.1.0.0/16, 1.0.0.0/8을 모두 막아보겠습니다.

Router(config-std-nacl)#deny host 1.1.1.1

Router(config-std-nacl)#deny 1.1.1.0 0.0.0.255

Router(config-std-nacl)#deny 1.1.0.0 0.0.255.255

Router(config-std-nacl)#deny 1.0.0.0 0.255.255.255

Router(config-std-nacl)#permit any

Router(config-std-nacl)#exit

똑같이 f1/0에서 나가는 패킷에 ACL을 적용해 보겠습니다. 적용방법은 다음과 같습니다.

Router(config)#int f1/0

Router(config-if)#ip access-group cisco out

번호와 마찬가지로 ACL의 이름을 입력해주고 어떤 방향에 적용할 것인지 입력해주면 됩니다.

이제 잘 적용되었나 확인해 보겠습니다.

적용이 잘 되었음을 확인할 수 있습니다.

[2] 삭제

이번에도 똑같이 1.0.0.0/8을 ACL에서 삭제해 보겠습니다. 삭제를 위해선 해당 명령의 번호를 알아야 합니다. 명령의 번호는 ACL을 확인하던 show access-lists로 확인할 수 있습니다.

1.0.0.0 라인 앞에 40이라는 번호가 붙어있습니다. 이것은 따로 사용자가 붙이지 않으면 처음 입력한 명령부터 10 단위로 붙게 됩니다. 이제 이것을 삭제해 보겠습니다.

우선 cicso ACL 설정 모드로 접속합니다.

Router(config)#ip access-list standard cisco

이후 no + 삭제할 번호를 입력하는 것으로 삭제됩니다.

Router(config-std-nacl)#no 40

이제 다시 ACL을 확인해 보겠습니다.

1.0.0.0/8에 대한 거부가 사라진 것을 확인할 수 있습니다.

[3] 삽입

Named ACL은 조건 삽입도 가능합니다. 예를 들어 현 상황에서 다시 deny 1.0.0.0/8을 추가하려고 한다면 숫자 기반의 ACL에서는 무조건 맨 마지막에 조건문이 추가되므로 permit any 밑에 추가될 것이므로 아무 효과가 없을 것입니다.(permit any에서 허가되고 ACL 확인이 종료되므로) 하지만 Named ACL은 조건에 원하는 번호를 넣어줄 수 있기 때문에 조건 삽입이 가능합니다.

우선 똑같이 csico ACL 설정 모드로 들어갑니다.

Router(config)#ip access-list standard cisco

여기서 deny 1.0.0.0/8을 추가합니다. 이때 원하는 번호를 맨 앞에 써 주면 되는데, 저는 15번으로 추가해 보겠습니다.

Router(config-std-nacl)#15 deny 1.0.0.0 0.255.255.255

다시 ACL을 확인해 보겠습니다.

deny 1.1.1.1 밑에 15번으로 deny 1.0.0.0/8이 들어간 것을 볼 수 있습니다.

3. 마치며

이번 시간에는 Standard Named ACL에 대해서 알아보았습니다. 다음에는 확장 ACL인 Extended ACL에 대해서 알아보겠습니다.

'네트워크 > 라우터' 카테고리의 다른 글

| 라우터) NAT(Network Address Translation) (0) | 2022.12.20 |

|---|---|

| 라우터) ACL(Access Control List) - Extended ACL (0) | 2022.12.16 |

| 라우터) ACL(Access Control List) - Standard ACL (0) | 2022.12.15 |

| 라우터) DHCP 예약 (0) | 2022.12.15 |

| 라우터) DHCP Relay (0) | 2022.12.15 |